随着互联网技术的飞速发展,暗网逐渐成为了非法活动的温床。在这个隐秘的网络空间,黑客、犯罪分子和恐怖分子等利用各种手段进行非法交易、传播恶意信息、进行网络攻击等活动,给全球安全带来了巨大的威胁。为了打击这些非法活动,各国政府和安全机构投入了大量资源进行暗网的监控和分析。暗网的结构复杂、变化快速,给安全防护工作带来了前所未有的挑战。

其中,暗网禁地的非法通道接入机制无疑是最难以攻破的难题之一。通常,暗网通过Tor网络(TheOnionRouter)等技术,将数据通过多个加密层进行传递,极大地增加了追踪和监控的难度。在这些非法通道中,用户可以隐藏自己的身份、IP地址和位置,甚至能够通过多重身份和伪装技术混淆追踪者的视线。因此,如何有效地接入这些非法通道,并避免被追踪成为了安全专家们亟需解决的问题。

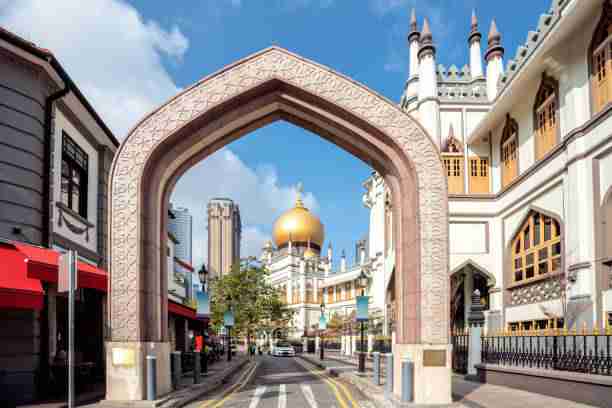

通过图解,我们可以更直观地了解暗网的非法通道接入机制。暗网的接入方式主要分为两种,一种是通过Tor浏览器,另一种是通过VPN或代理服务器等工具绕过网络监控。通过Tor浏览器,用户可以轻松连接到暗网网站,而Tor网络本身就具备强大的匿名性,使得普通的追踪手段无法对其产生威胁。而通过VPN和代理服务器,则能隐藏用户的真实IP地址和位置,进一步增强匿名性。

暗网的非法通道并非无懈可击。近年来,随着网络安全技术的不断进步,安全专家们不断通过新兴技术手段试图突破暗网的防护壁垒。一方面,深度学习和人工智能技术的应用让监控系统可以更加精准地识别暗网中的异常行为和可疑流量,另一方面,大数据分析和跨国合作也为追踪暗网中的非法活动提供了更加有力的支持。

敏感关键字过滤机制也是暗网监控中的一项重要技术手段。在暗网中,许多非法交易和信息的交流都通过特定的敏感关键字进行,安全专家们通过对这些关键字的过滤和监控,能够及时发现异常活动并采取应对措施。例如,一些针对毒品交易、黑市交易、网络攻击等非法行为的关键词被广泛使用,安全系统通过对这些敏感词的扫描和比对,能够有效识别出暗网中的不法行为。

暗网的运作并非一成不变。随着对暗网监控技术的不断增强,暗网站点变更的现象变得愈加频繁。这一方面是因为暗网使用者的高度匿名性和加密通信方式,使得站点难以追踪,另一方面也是因为许多暗网运营者为了避免被封锁或被追踪,常常采取频繁变更域名和站点地址的策略。这样做不仅能够有效规避现有的监控系统,还能够让暗网活动更具隐蔽性。

站点变更频繁的现象使得暗网的监控工作变得异常复杂。为了应对这一挑战,安全专家们不断研发出新的技术手段来跟踪和监控这些变化。例如,机器学习算法能够帮助分析暗网中的流量模式,发现潜在的异常活动,进而定位到具体的站点变化。跨国网络安全合作也是解决这一问题的关键所在。通过共享情报和协调行动,各国可以联合起来对暗网中的非法活动进行打击。

对于普通用户而言,暗网的隐秘性和复杂性使得他们很难通过常规手段识别和防范暗网中的非法活动。尤其是在涉及到敏感关键字和站点变更频繁的情况下,传统的安全防护措施往往无法有效应对。这就需要用户在日常上网过程中提高警惕,避免通过不安全的网络接入暗网,避免泄露个人敏感信息。

目前,一些先进的网络安全技术已经开始向用户普及。例如,智能防火墙和入侵检测系统能够在用户设备上实时监控流量,识别暗网中的不良信息和潜在的攻击行为。对于企业和政府机构来说,网络安全专家通常会结合人工智能和大数据分析技术,对暗网活动进行深度剖析,并提前采取防御措施,防止公司或机构的数据泄露和网络安全事件的发生。

在这一背景下,了解暗网禁地非法通道接入机制及敏感关键字过滤机制,对于普通用户和企业而言都具有重要的现实意义。随着暗网技术的不断发展,其背后的风险和威胁也日益严峻。为了有效应对这些挑战,各方需要不断更新技术手段,提升自身的网络安全意识,并共同合作,加强对暗网的监控与防范。

随着暗网的不断演化和复杂化,其对网络安全的威胁也在不断加大。面对这一挑战,各国和企业必须加大对暗网的研究和防范力度,通过先进的技术手段和跨国合作,才能更好地应对暗网带来的安全风险。普通用户也应时刻保持警觉,提高对暗网相关知识的了解和防范意识,保护自己的个人信息安全。